关于Comware V7版本下SSL VPN 在项目中的运用

一、SSL VPN描述

SSL通信的工作原理:SSL(Security Socket Layer,安全套接层)协议的主要用途是在两个通信应用程序之间提供私密性和可靠性,这个过程通过握手协议、记录协议、警告协议来完成。VPN(虚拟专用网)比租用专线更加便宜、灵活,越来越多的公司开始通过互联网等公共网络,采用VPN将公司总部和在家工作、出差在外、分公司员工以及合作伙伴连接到一起。

L2tp Over IPSec VPN虽然可以实现远程接入VPN,并提供安全保护。这种应用已经非常成熟,但属于两个协议的生硬组合,在方案上不是特别灵活。而SSL VPN是天然的安全远程接入,实施起来也比较灵活方便。

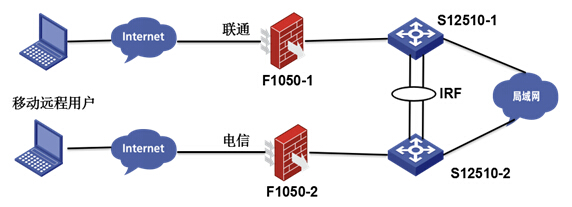

二、项目案例拓扑

在该项目中,内网中有两台核心设备S12510进行IRF虚拟化,两台F1050分别连接两个运营商作为外网出口。以F1050-1为例,外网接口地址为1.1.1.2,SSL VPN的网关地址为1.1.1.2:2000,内网网段为192.168.1.0/24,SSL VPN远程用户的网段为20.1.1.2/24-20.1.1.16/24,SSL VPN 网关接口地址为20.1.1.1/24。

三、项目需求及分析

在原有的网络基础上,使公司员工、客户以及合作伙伴在外出实时安全地访问公司的内部信息和应用程序 。SSL VPN实现了在任何地方灵活远程访问内部网络和应用程序。虽然其他的VPN也可以实现,但相比之下SSL VPN配置更简单,更方便。

四、具体配置(以F1050-1为例)

# 配置PKI域SSL VPN。

<F1050-1> system-view

[F1050-1] pki domain sslvpn

[F1050-1-pki-domain-sslvpn] public-key rsa general name sslvpn

[F1050-1-pki-domain-sslvpn] undo crl check enable

[F1050-1-pki-domain-sslvpn] quit

# 导入CA证书ca.cer和服务器证书server.pfx,输入服务器证书密码。

[F1050-1] pki import domain sslvpn der ca filename ca.cer

[F1050-1] pki import domain sslvpn p12 local filename server.pfx

# 配置SSL服务器端策略ssl。

[F1050-1] ssl server-policy ssl

[F1050-1-ssl-server-policy-ssl] pki-domain sslvpn

[F1050-1-ssl-server-policy-ssl] quit

# 配置SSL VPN网关的IP地址为1.1.1.2,端口号为2000,并引用SSL服务器端策略ssl。

[F1050-1] sslvpn gateway gw

[F1050-1-sslvpn-gateway-gw] ip address 1.1.1.2 port 2000

[F1050-1-sslvpn-gateway-gw] ssl server-policy ssl

# 开启SSL VPN网关gw。

[F1050-1-sslvpn-gateway-gw] service enable

[F1050-1-sslvpn-gateway-gw] quit

# 配置SSL VPN访问实例ctx1引用SSL VPN网关gw,指定域名为domain1。

[F1050-1] sslvpn context ctx1

[F1050-1-sslvpn-context-ctx1] gateway gw domain domain1

# 创建地址池ip pool,指定IP地址范围为20.1.1.2~20.1.1.10。

[F1050-1] sslvpn ip address-pool ippool 20.1.1.1 20.1.1.100

# 创建SSL VPN AC接口1,并配置接口的IP地址为20.1.1.1/24。

[F1050-1] interface sslvpn-ac 0

[F1050-1-SSLVPN-AC1] ip address 20.1.1.1 24

# 创建路由列表iplist,并添加路由表项192.168.10.0/24。

[F1050-1-sslvpn-context-ctx1] ip-route-list iplist

[F1050-1-sslvpn-context-ctx1-route-list-iplist] include 192.168.10.0 255.255.255.0

# 配置SSL VPN访问实例ctx1引用SSL VPN AC接口0。

[F1050-1-sslvpn-context-ctx1] ip-tunnel interface sslvpn-ac 0

# 创建SSL VPN策略组pgroup,配置SSL VPN访问控制策略并引用路由列表iplist和地址池ippool,并指定其为缺省策略组。

[F1050]acl advanced 3500

[F1050-acl-ipv4-adv-3500]rule 0 permit ip

[F1050]sslvpn context ctx1

[F1050-1-sslvpn-context-ctx1] policy-group pgroup

[F1050-1-sslvpn-context-ctx1-policy-group-pgroup] ip-tunnel address-pool ippool mask 255.255.255.0

[F1050-1-sslvpn-context-ctx1-policy-group-pgroup] filter ip-tunnel advanced-acl-number 3500

[F1050-1-sslvpn-context-ctx1-policy-group-pgroup] ip-tunnel access-route ip-route-list iplist

[F1050-1-sslvpn-context-ctx-policy-group-pgroup] quit

[F1050-1-sslvpn-context-ctx1] default-policy-group pgroup

# 开启SSL VPN访问实例ctx1。

[F1050-1-sslvpn-context-ctx1] service enable

# 创建本地SSL VPN用户组usergroup,授权用户的SSL VPN策略组为pgroup。

[F1050-1] user-group usergroup1

[F1050-1-ugroup-usergroup1] authorization-attribute sslvpn-policy-group pgroup

# 创建本地SSL VPN用户h3c,密码为123456,用户角色为network-operator,设置本地用户所属的用户组为usergroup1。

[F1050-1] local-user h3c class network

[F1050-1-luser-network-h3c] password simple 123456

[F1050-1-luser-network-h3c] service-type sslvpn

[F1050-1-luser-network-h3c] authorization-attribute user-role network-operator

[F1050-1-luser-network-h3c] group usergroup1

五、问题总结

(1)注意设备的版本,查询是否支持SSL VPN和默认支持多少个免费用户。

(2)实际环境中客户并没有CA服务器,我们需要先给设备上传CA证书和服务器证书。这两个证书文件H3C的工作人员会帮忙提供。

(3)要保证分给SSL VPN用户的网段在内网中可以通讯。

(4)在导入ca证书时如果出现导入失败,可以尝试更换其他格式,如.pem。

2016年08月

本期文章

-

卷首语

-

公司动态

-

行业聚焦

-

产品推荐

-

案例介绍

-

经验共享

-

服务明星

-

培训天地

您的位置:

您的位置: