H3C无线Portal与开源LDAP认证案例

一、特性简介

LDAP是一种基于TCP/IP的目录访问协议,用于提供跨平台的、基于标准的目录服务。LDAP协议的典型应用是用来保存系统的用户信息,如Microsoft的Windows操作系统就使用了Activey Directory Server来保存操作系统的用户、用户组等信息,用于用户登录Windows时的认证和授权。LDAP的目录服务功能建立在Client/Server的基础之上,所有的目录信息存储在LDAP服务器上。LDAP服务器就是一系列实现目录协议并管理存储目录数据的数据库程序。

使用LDAP协议进行认证时,其基本的工作流程如下:

1、LDAP客户端使用具有足够目录资源访问权限的用户DN(一般使用LDAP服务器管理员DN)与LDAP服务器进行绑定,获得查询权限。

2、LDAP客户端使用认证信息中的用户名构造查询条件,在LDAP服务器指定根目录下查询此用户,得到用户的DN。

3、最后,LDAP客户端使用用户DN和用户密码与LDAP服务器进行绑定,检查用户密码是否正确。

使用LDAP协议进行授权时,操作与认证过程相似,只是在查询用户时,除获得用户DN外,还可以获得用户信息中的授权信息。如果只需要查询用户时获得的授权信息,则可不再进行后面的操作,如果还需要其它授权信息可以在获得相应查询权限后,继续再对其它授权信息进行查询。

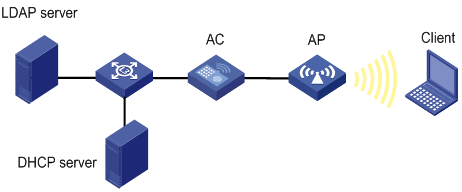

二、应用场景

Portal采用本地认证方式:

LDAP server:开源4.0 IP:192.168.8.25

Client所在网段:172.30.44.128/25 (vlan 310)

A P所在网段:192.168.32.254/24 (vlan 1)

两个SSID为 CMCC和BGI-SHENZHEN

三、AC关键配置

1、AC上LDAP配置说明

LDAP服务器为开源LDAP 4.0为例

2、Base DN的配置

配置Base DN为:ou=people,dc= genomics,dc=cn

3、管理员DN的配置

设置的LDAP数据库将管理员DN为:cn=Directory Manager。则管理员DN应设为:cn=Directory Manager

4、AC上重要配置(已加注释)

domain default enable bgi //使能域

#

dns proxy enable

# //免规则。放开网关地址与DNS地址不认证

portal server local ip 172.30.44.253 url http://172.30.44.253/portal/logon.htm

portal free-rule 0 source interface Ten-GigabitEthernet1/0/1 destination any

portal free-rule 1 source any destination ip 192.168.80.1 mask 255.255.255.255

portal free-rule 2 source any destination ip 172.30.34.126 mask 255.255.255.255

portal free-rule 3 source any destination ip 172.30.37.126 mask 255.255.255.255

portal free-rule 4 source any destination ip 172.30.44.254 mask 255.255.255.255

portal local-server http

portal trap server-down

#

ldap scheme ldap

authentication-server 192.168.8.25 //配置LDAP认证服务器的IP地址

authorization-server 192.168.8.25

server-type sun

login-dn uid=3811,ou=people,dc=genomics,dc=cn # 配置具有管理员权限的用户DN

login-password simple s2stem # 配置具有管理员权限的用户密码

user-parameters search-base-dn ou=people,dc=genomics,dc=cn # 配置查询用户的起始目录

user-parameters user-name-attribute uid

#

radius scheme system

#

domain bgi # 配置ISP域的认证方案

authorization default none

accounting default none

authentication portal ldap-scheme ldap

access-limit disable

state active

idle-cut disable

self-service-url disable

其他关于无线配置省略

四、故障排查

1、开启Debugging 信息。

debugging aaa-ldap。

2、查看相关信息

*Feb 18 18:41:10:010 2011 GDSZH-MA-WLAN-AC28-HDJY-H3C ALDP/7/ERROR: No response from server (session id=47).

*Feb 18 18:41:10:010 2011 GDSZH-MA-WLAN-AC28-HDJY-H3C ALDP/7/EVENT: Sent response message to AAA (user id=132, Authentication fail, error code=69.).

*Feb 18 18:41:10:010 2011 GDSZH-MA-WLAN-AC28-HDJY-H3C ALDP/7/EVENT: Unbound the connection from LDAP server (session id=47).

*Feb 18 18:41:10:010 2011 GDSZH-MA-WLAN-AC28-HDJY-H3C ALDP/7/EVENT: Deleted session successfully (session id=47).

信息显示为LDAP服务器未影响,原因为LDAP服务器未添加设备地址。修改LDAP服务器参数后认证成功。

2016年01月

本期文章

-

刊首语

-

公司动态

-

行业聚焦

-

产品推荐

-

案例介绍

-

经验共享

-

服务明星

-

培训天地

您的位置:

您的位置: