Comware V7平台FW与移动终端对接L2TP over IPSec配置案例

一、 组网需求

Comware V7防火墙设备作为VPN网关,客户通过移动终端iPhone/Android拨入,中间跨越运营商NAT。

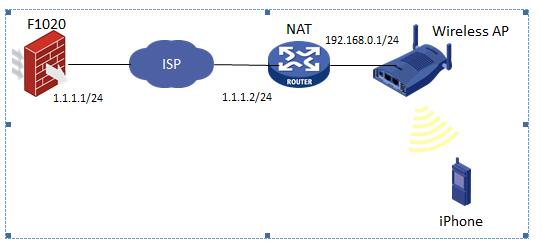

二、 组网图

如图所示,F1020通过G1/0/1与NAT设备G0/1相连,NAT设备下挂一台无线AP,iPhone通过AP接入网络,自动获取地址。由于终端地址不固定,总部F1020采用模板方式建立IPSec SA。

三、 配置步骤

1、NAT设备上配置满足基本上网所需的NAT及路由功能即可,此处略,AP配置同略。

2、F1020 L2TP/IPSec相关配置

l2tp enable

#

ip pool pool 10.1.1.2 10.1.1.10 //地址池

#

interface Virtual-Template1

ppp authentication-mode pap

remote address pool pool

ip address 10.1.1.1 255.255.255.0

#

ipsec transform-set 1

encapsulation-mode transport

esp encryption-algorithm aes-cbc-192

esp authentication-algorithm sha1

#

ipsec transform-set 2

encapsulation-mode transport

esp encryption-algorithm aes-cbc-128

esp authentication-algorithm sha1

#

ipsec transform-set 3

encapsulation-mode transport

esp encryption-algorithm aes-cbc-256

esp authentication-algorithm sha1

#

ipsec transform-set 4

encapsulation-mode transport

esp encryption-algorithm des-cbc

esp authentication-algorithm sha1

#

ipsec transform-set 5

encapsulation-mode transport

esp encryption-algorithm 3des-cbc

esp authentication-algorithm sha1

#

ipsec policy-template 1 1

transform-set 1 2 3 4 5 //不确定终端的提议类型,这里设置多个

ike-profile 1

#

ipsec policy 1 1 isakmp template 1

#

l2tp-group 1 mode lns

allow l2tp virtual-template 1

undo tunnel authentication

#

ike profile 1

keychain 1

match remote identity address 0.0.0.0 0.0.0.0

proposal 1

#

ike proposal 1

encryption-algorithm 3des-cbc

dh group2

authentication-algorithm md5

#

ike keychain 1

pre-shared-key address 0.0.0.0 0.0.0.0 key cipher $c$3$u+NQyrhBRDKT/m1ozccSLeUnk7xN1gnaFw==

3、接口加入安全区域,并放通域间策略

4、iPhone/Android配置

①iPhone客户端配置(图1):

②Android客户端配置(图2):

图1 图2

5、连接时会弹出用户名/密码界面,此时输入设备上配置的local-user(如图3)。

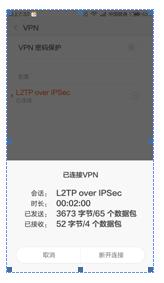

6、 验证(如图4)。

图3

2016年11月

本期文章

-

卷首语

-

公司动态

-

行业聚焦

-

产品推荐

-

案例介绍

-

经验共享

-

服务明星

-

培训天地

您的位置:

您的位置: