用端口隔离技术防范ARP攻击

网络维护当中,经常会遇到局域网交换机遭受ARP攻击的现象。要防止内网ARP欺骗攻击,在H3C交换机上,常见的控制方法有:配置用户自定义ACL(number为5000到5999)进行ARP报文过滤;限制ARP连接,设置1个MAC可以对应的最多IP数(命令为:arp mac-arp-map limit)。这两种方法,在实现方式、防范效果和使用限制上有明显差异:(1)自定义ACL的方法,首先需要交换机支持5000到5999的自定义ACL,而部分H3C交换机产品并不支持5000到5999的 ACL。其次,自定义ACL主要用于防范对于网关的ARP欺骗,即防范对伪造网关地址的传播。(2)限制ARP连接的方法,设置简单,防范彻底,但该功能需要升级交换机系统文件,如S7500需要升级软件版本到R3133(含)及之后的版本。

从实际工程经验出发,考虑到功能支持的广泛性、配置的简易性,在此介绍一种可以配置在H3C中低端接入层交换机上,有效防范ARP攻击的方法——端口隔离技术。大部分ARP病毒,都是利用ARP报文广播特性,在内网进行传播。应用端口隔离特性,可以实现端口之间二层、三层数据的隔离,从而有效防范ARP攻击。

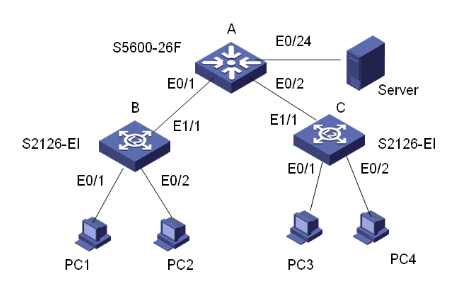

下面,以一个实例讲解端口隔离的配置:

[组网图]

[组网需求]

1、 PC1、PC2、PC3、PC4和Server都属于VLAN 5。

2、 PC1、PC2、PC3、PC4之间进行隔离,不能进行二层及三层互访。

3、 所有PC可以访问Server。

[配置步骤]

1、S2126-EI交换机B和C:

[Switch] vlan 5

[Switch-vlan5] port e0/1 e0/2 e1/1 /*将相关端口加入VLAN 5

[Switch] interface e1/1

[Switch-Ethernet1/1] port-isolate uplink-port vlan 5 /*将端口E1/1设为上行口

2、S5600-26F交换机:

[Switch] vlan 5

[Switch-vlan5] port e0/1 e0/2 e0/24

[Switch] interface e0/1

[Switch-Ethernet0/1] port isolate /*将端口E0/1加入隔离组

[Switch] interface e0/2

[Switch-Ethernet0/2] port isolate /*将端口E0/2加入隔离组

/*Server允许所有PC访问,不能将E0/24加入隔离组

[配置说明]

1、 端口隔离的限制效果仅为本地交换机,如果跨交换机之间实现隔离,需要在汇聚层交换机上,将设备互联端口加入隔离组。

2、 不同类型交换机,配置端口隔离的命令可能不同,请具体查阅操作手册。

2016年01月

本期文章

-

首刊语

-

公司动态

-

行业聚焦

-

产品推荐

-

案例介绍

-

经验共享

-

明星风采

-

培训天地

您的位置:

您的位置: