L2TP多实例通过IMC的LDAP功能与 windows 域控联动

一、 背景简介:

某公司使用H3C U200-A作为出口网关及vpn接入网关,内网存在windows域控服务器、智能管理平台IMC服务器及相应的交换机等组成。企业要求驻外用户可以通过vpn连接内网,访问内网服务器。目前,使用l2tp vpn接入,使用域控进行认证(认证信息不携带域名)。

现在客户因业务需要要求为合作方提供vpn接入,出于安全考虑要求公司部分资源进行限制。客户希望在AD上建立不同OU,不同的OU用户访问资源不同,进行访问控制。并且客户要求便于维护使用AD进行统一管理。

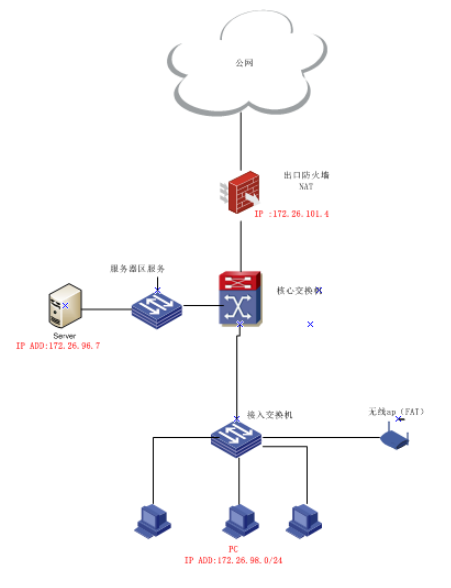

二、 组网图:

出口使用H3C U200-A,核心使用H3C 5800 、服务器群存在多台服务器,imc和域控不在同一台服务器。

三、 需求分析:

1、 用户要求vpn用户区分地址段(根据不同用户连接后获取不同内网地址)。

2、 用户账号要求统一,使用域控服务器进行认证。

3、 用户要求不同用户地址段获取不同访问权限。

四、 实现思路:

1、 用户要求按照不同域名进行不同认证,可以利用UTM-U200支持L2TP多实例功能与IMC支持多个服务后缀建立多个独立域。通过IMC的不同服务后缀与UTM-U200的多个域进行按照域名认证。

2、 账号统一管理,可以通过IMC的LDAP功能与域控服务器联动,实现用户账号统一管理。

3、 根据不同域地址段不同,访问控制通过在核心设备上配置相应的ACl进行限制。

五、 实施及测试:

实施操作:

1. U200域配置如下:

略

#

radius scheme system //原认证方案不改动

primary authentication 172.26.96.2

primary accounting 172.26.96.2

key authentication 1111qqqq!!!!

key accounting 1111qqqq!!!!

nas-ip 172.26.101.6

accounting-on enable

radius scheme imc //新增认证方案(指定imc进行认证)

primary authentication 172.26.96.15

primary accounting 172.26.96.15

key authentication xxxxx

key accounting xxxxx

nas-ip 172.26.101.4

accounting-on enable

#

domain xxxxx.exoa //新增

authentication ppp radius-scheme imc

authorization ppp radius-scheme imc

accounting ppp radius-scheme imc

accounting ssl-vpn radius-scheme imc

access-limit disable

state active

idle-cut disable

self-service-url disable

ip pool 2 172.26.108.1 172.26.108.61

domain xxxxx.exprd

authentication ppp radius-scheme imc

authorization ppp radius-scheme imc

accounting ppp radius-scheme imc

accounting ssl-vpn radius-scheme imc

access-limit disable

state active

idle-cut disable

self-service-url disable

ip pool 3 172.26.108.65 172.26.108.125

domain xxxxx.exprdo

authentication ppp radius-scheme imc

authorization ppp radius-scheme imc

accounting ppp radius-scheme imc

accounting ssl-vpn radius-scheme imc

access-limit disable

state active

idle-cut disable

self-service-url disable

ip pool 4 172.26.108.129 172.26.108.189

#

l2tp-group 2 //新增vpn组

undo tunnel authentication

mandatory-lcp

allow l2tp virtual-template 2 remote 2 domain deutz.exoa

#

l2tp-group 3 //新增vpn组

undo tunnel authentication

mandatory-lcp

allow l2tp virtual-template 3 remote 3 domain xxxxx.exprd

#

l2tp-group 4 //新增vpn组

undo tunnel authentication

mandatory-lcp

allow l2tp virtual-template 4 remote 4 domain xxxxx.exprdo

#

#

interface Virtual-Template2 //新增服务模板

ppp authentication-mode pap

ppp ipcp dns 172.26.96.2 172.26.96.3

remote address pool 2

ip address 172.26.108.62 255.255.255.192

#

interface Virtual-Template3 //新增服务模板

ppp authentication-mode pap

ppp ipcp dns 172.26.96.2 172.26.96.3

remote address pool 3

ip address 172.26.108.126 255.255.255.192

#

interface Virtual-Template4 //新增服务模板

ppp authentication-mode pap

ppp ipcp dns 172.26.96.2 172.26.96.3

remote address pool 4

ip address 172.26.108.190 255.255.255.192

#

在web界面下将相应的服务模板添加到相应的安全域:

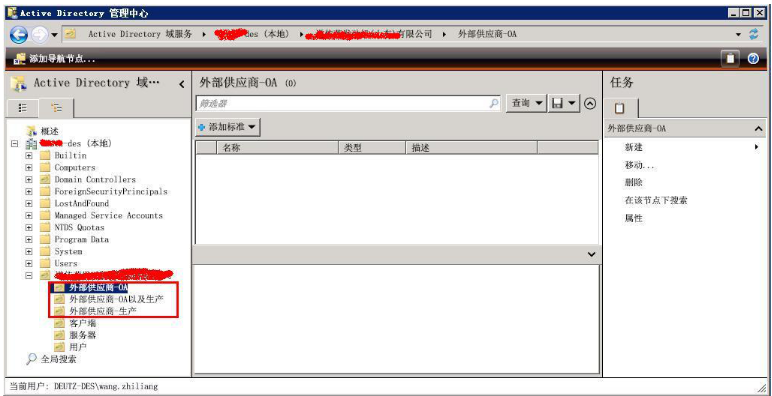

2. 域控服务器配置:

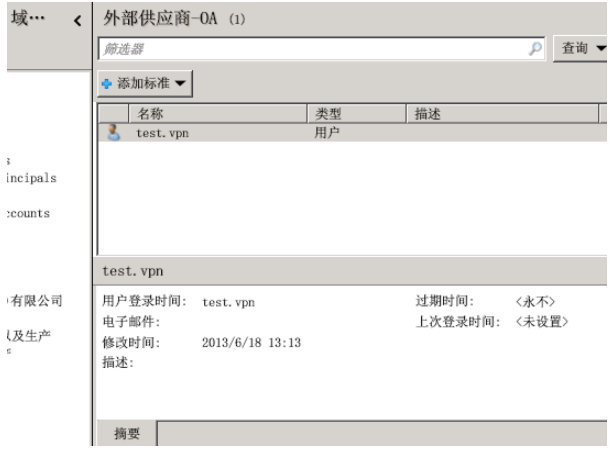

创建相应的OU(外部供应商-OA、外部供应商-OA及生产、外部供应商-生产)

3. imc配置:

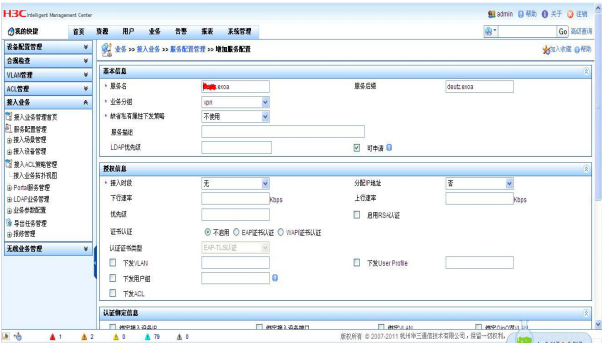

A. 创建相应的服务配置:

1)、在imc的web界面下进入“业务 >> 接入业务 >> 服务配置管理 >> 增加服务配置”

注意:服务后缀必须和U200上配置的域名完全相同,否则会无法正常认证。

2)、依次创建多个服务模板,与vpn网关域一一对应。

B. 创建相应的用户分组便于后期维护管理“系统管理 >> 用户分组 >> client”:

C. 配置LDAP业务:

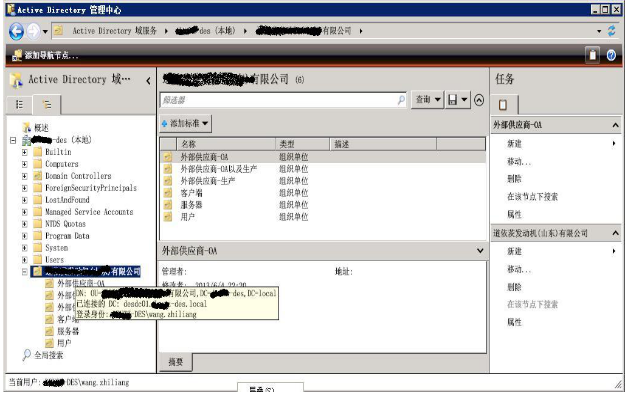

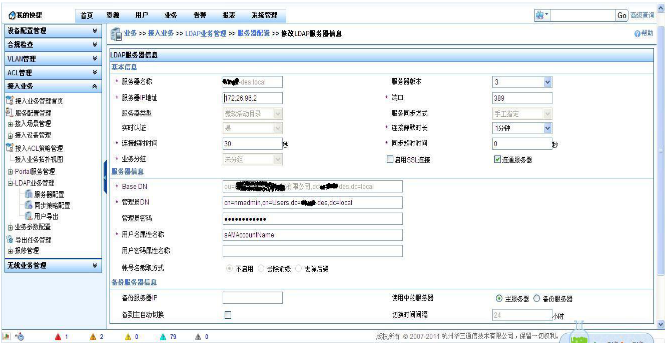

A、 服务器配置

在域控上查看查看DN:ou=xxxxxxx有限公司,dc=xxxx-des,dc=local

在imc上配置相应的参数

服务器名称:xxxxx-des.local

服务器IP地址:172.26.96.2

Base DN:ou=xxxxxxx有限公司,dc=xxxx-des,dc=local

管理员DN:cn=nmadmin,cn=Users,dc=xxxxx-des,dc=local

管理员密码:xxxxxxxx

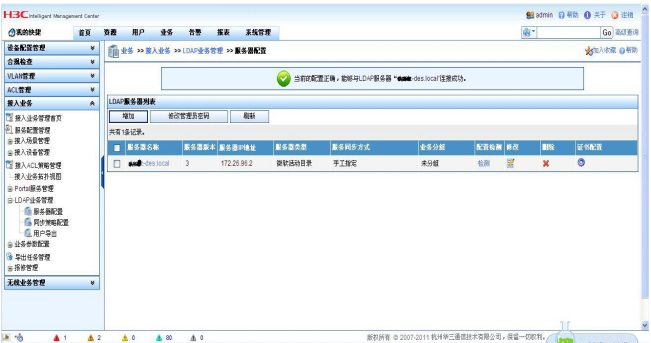

配置完成后测试(已经可以和域控进行联动了)

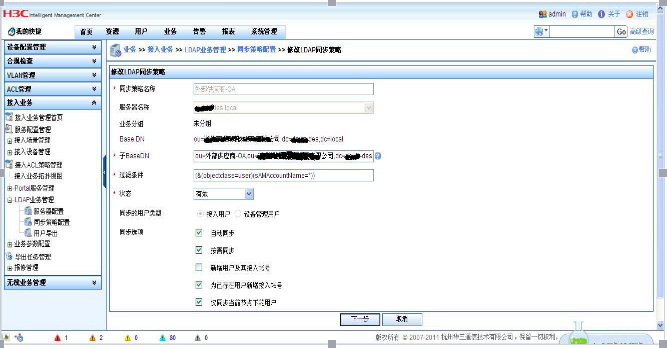

B、同步策略配置:

配置 子BaseDN:ou=外部供应商-OA,ou=xxxxx有限公司,dc=xxxx-des,dc=local

选择“自动同步、按需同步”(自动同步每天只同步一次,时间可以在系统设置内修改。按需同步会将imc上没有的用户信息上传至AD进行认证)

点击下一步“业务 >> 接入业务 >> LDAP业务管理 >> 同步策略配置 >> 增加LDAP同步策略”

根据相应的ou选择相应的服务后缀。

依次创建相应的同步策略,点击“按需同步生效”。(每次修改都需要单独点击使按需同步生效)

4. H3C 5800

创建ACL策略,根据不同域分配的地址段不同。在vlan端口下应用ACl

测试:

1. 在AD相应的ou下创建用户

2. 在imc进行手工同步,查看用户是否可以在imc上正确绑定。

3. 在vpn终端携带域名进行认证。

测试成功

ACl配置:

在核心设备上配置相应的Acl并应用到三层虚端口(即interface vlan端口下)具体配置略。

六、 注意事项:

1、 imc的服务后缀必须和vpn网关设备配置的域名完全相同,并配置携带域名认证(默认携带域名)。

2、 检查LDAP是否可以正确同步帐号信息,需要手工选择“按需同步生效”,自动同步每天只进行一次。

3、 VPN用户接入后在UTM上属于trust区域,需要注意网络安全。

2016年01月

本期文章

-

卷首语

-

公司动态

-

行业聚焦

-

产品推荐

-

案例介绍

-

经验共享

-

服务明星

-

培训天地

您的位置:

您的位置: